Cyber attacchi nel primo semestre 2021: chi è stato colpito e perché

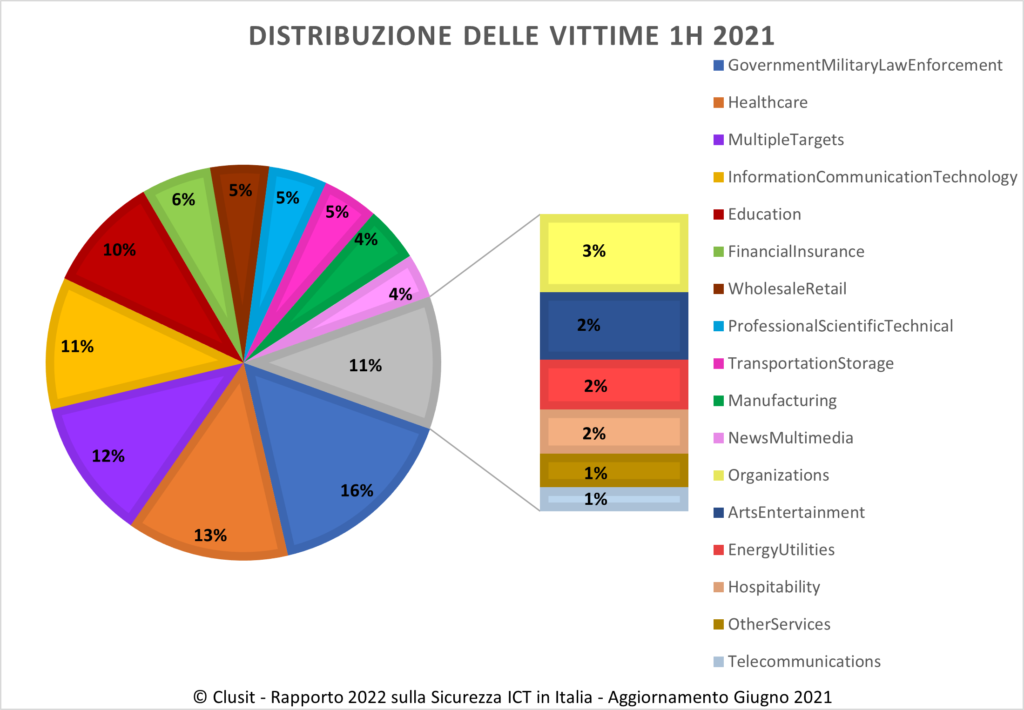

Utilizzando una tassonomia delle vittime basata su standard interazionali, i ricercatori Clusit hanno ricondotto gli attacchi gravi individuati a venti settori merceologici. In termini assoluti, rispetto al secondo semestre 2020, da gennaio a giugno 2021 si osserva l‘incremento più elevato degli attacchi gravi nelle categorie:

- Transportation / Storage: +108,7%

- Professional, Scientific, Technical: +85,2%

- News & Multimedia: +65,2%

- Wholesale / Retail: +61,3%

- Manufacturing: +46,9%

- Energy / Utilities: +46,2%

- Government: (+39,2%)

- Arts / Entertainment: +36,8%

- Healthcare: +18,8%

La categoria “Multiple Targets” (si tratta di attacchi gravi compiuti in parallelo dallo stesso gruppo di attaccanti contro numerose organizzazioni appartenenti a categorie differenti) registra invece una diminuzione del 23,4% rispetto al secondo semestre 2020. Siamo di fronte a un cambio di strategia da parte degli attaccanti rispetto allo scorso anno: secondo gli esperti Clusit l’aumento di attacchi gravi mirati verso singoli bersagli rappresenta un importante campanello di allarme, in particolare perché caratterizzati da tecniche di tipo ransomware con l’aggravante della “double extortion”, cioè della minaccia di diffondere i dati rubati alle vittime qualora non paghino il riscatto.

In termini percentuali la categoria “Government” rappresenta il 16% del totale e si conferma al primo posto tra le vittime, come nel precedente semestre. Al secondo posto, ancora la Sanità, con il 13% degli attacchi totali, ed al terzo “Multiple Targets”, che in questo semestre rappresenta il 12% delle vittime. Le altre categorie merceologiche in crescita – che sommate compongono il 50% degli attacchi rilevati – sono comprese tra l’11 ed il 4% degli attacchi, dimostrando ancora una volta che gli attaccanti si muovono a tutto campo, e che tutti sono potenziali bersagli.

Rapporto Clusit, la distribuzione geografica degli attacchi

Nel primo semestre del 2021 aumentano sensibilmente gli attacchi verso realtà basate in Europa: un quarto degli attacchi sono infatti diretti verso quest’area, in crescita di 10 punti percentuali rispetto allo stesso periodo dello scorso anno. Rimangono sostanzialmente invariate le percentuali di vittime di area americana e quelle appartenenti ad organizzazioni asiatiche. Diminuiscono invece percentualmente gli attacchi gravi verso bersagli con sedi distribuite in diversi Paesi, che rappresentano il 16% nel primo semestre 2021, rispetto al 25% dello stesso periodo del 2020.

Le tecniche d’attacco

Anche in questo caso, i ricercatori Clusit si basano su una tassonomia derivata da framework internazionali, articolata su otto macrocategorie.

“Malware” è la categoria che nei primi sei mesi di quest’anno mostra numeri assoluti maggiori: rappresenta infatti il 43% del totale, in crescita del 10,5%. Le tecniche sconosciute (categoria “Unknown”) sono al secondo posto, in aumento del 13,9% rispetto al secondo semestre 2020, superando la categoria “Vulnerabilità note”, che è per altro in preoccupante crescita (+41,4%) e “Phishing / Social Engineering”, in leggero calo (-13%). Aumentano dell’11,6% gli attacchi gravi condotti con “Tecniche Multiple”. Infine, gli attacchi gravi con finalità di “Denial of Service” diminuiscono (-42,9%), così come quelli realizzati tramite “Identity Theft / Account Hacking” (-29,5%).

In sostanza – commentano gli esperti Clusit – gli attaccanti possono ancora fare affidamento sull’efficacia del Malware, prodotto industrialmente a costi decrescenti, e sullo sfruttamento di vulnerabilità note, per colpire più della metà dei loro obiettivi, ovvero il 59% dei casi analizzati.

Il 22% di attacchi realizzati con “tecniche sconosciute” (che crescono del 13,9%) è dovuto al fatto che un quinto degli attacchi diventano di dominio pubblico a seguito di un “data breach”: in questo caso, le normative impongono una notifica agli interessati, ma non di fornire una descrizione precisa delle modalità dell’attacco.

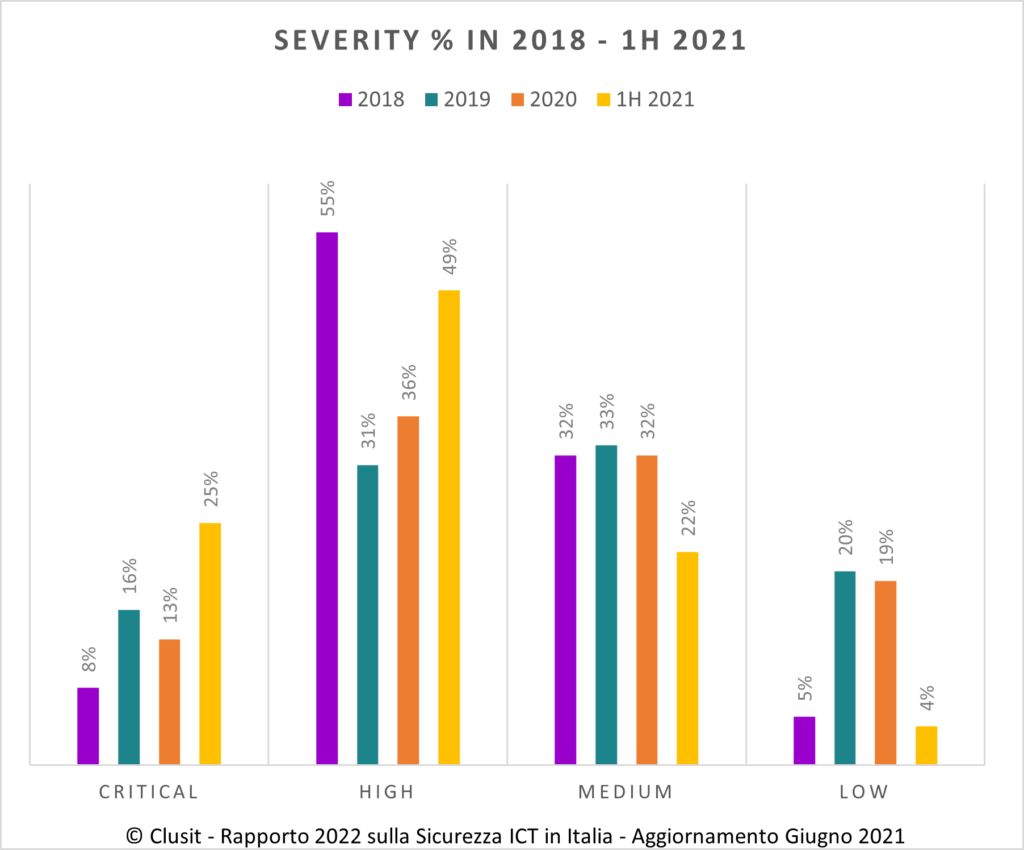

La gravità degli attacchi

Il Rapporto Clusit 2021 valuta poi la “severity” degli attacchi analizzati, secondo quattro categorie, con l’obiettivo di individuare come evolvono gli impatti degli attacchi, partendo dalla constatazione che spesso questa valutazione non coincide con l’aumento del numero di attacchi da parte di una specifica categoria di attaccanti o verso una certa categoria di vittime. Le variabili che contribuiscono a comporre questa valutazione per ogni singolo attacco analizzato sono molteplici ed includono l’impatto geopolitico, sociale, economico – diretto e indiretto – e di immagine.

Nel primo semestre 2021 gli attacchi gravi con effetti “molto importanti” e “critici” sono il 74% del totale. Nel 2020 questa percentuale era il 49%.

Il 22% degli attacchi analizzati sono di impatto significativo, quelli con impatto basso solo il 4%.

Cyber Crime e incidenti informatici in Italia

Il Security Operations Center (SOC) di FASTWEB ha raccolto anche quest’anno i dati relativi agli attacchi nel nostro Paese, registrando oltre 36 milioni di eventi di sicurezza su un panel di oltre 6,5 milioni di indirizzi IP pubblici.

Si è registrata, quasi a sorpresa, una flessione degli eventi rispetto al 2019, soprattutto dopo il primo trimestre, che ha coinciso con il primo lockdown. La pandemia, con molti lavoratori costretti a casa in smart working, ha infatti spinto le aziende a innalzare i propri livelli di protezione, facendo ricorso a strumenti tecnologici quali firewall o VPN, in grado di consentire l’accesso da remoto alle reti virtuali. Ciò ha garantito una protezione maggiore dei dati.

L’elemento più vulnerabile, quindi, è divenuto il pc del lavoratore, tanto che si sono registrati il doppio dei casi di attacchi a pc personali (85.000) rispetto all’anno precedente e sono cresciuti in modo esponenziale gli attacchi DoS, che mirano a bloccare un pc, una rete o un servizio, e degli attacchi definiti DDoS, in cui agiscono decine di migliaia di dispositivi generando richieste verso uno specifico target per saturarne la memoria o le risorse in breve tempo così da renderlo indisponibile. Per ripristinare un servizio occorre poi del tempo, a meno che non ci si sia strutturati con uno specifico servizio di mitigation.

Il cybercrime si è quindi evoluto e adattato alla nuova situazione, spostando e inasprendo i propri attacchi verso la rete internet, con l’obiettivo di rendere indisponibili i siti delle grandi aziende e delle pubbliche amministrazioni, ripristinabili a seguito del pagamento di un riscatto. I settori più colpiti dai DDoS sono stati il mondo finanziario e assicurativo (54% dei casi), la pubblica amministrazione, i service provider e i media.